【新智元導讀】OpenAI撒錢了!找到BUG者,最高獎賞2萬美金,當然了越獄不算。這才發布不久,已經有人想著靠它發家致富了。

ChatGPT正紅的發紫,但存在不少的漏洞問題也引發許多人的擔憂。

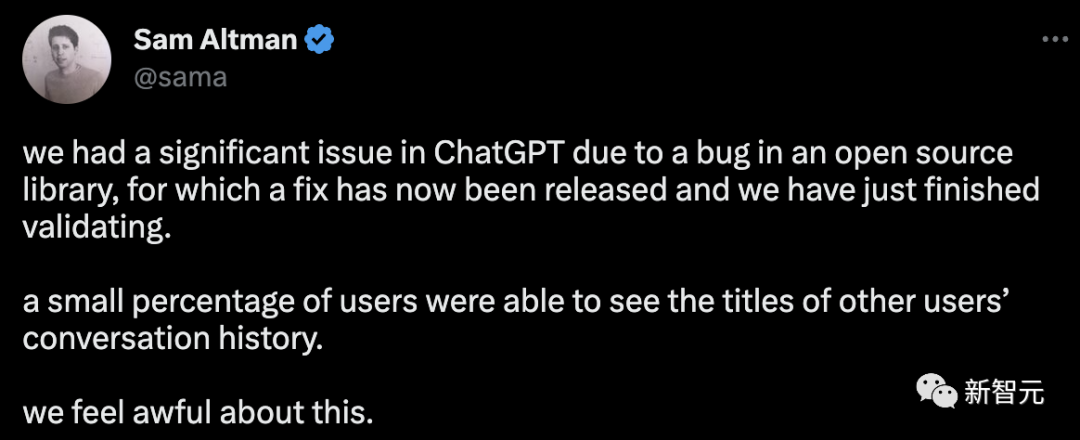

就比如上個月,ChatGPT出現了能夠看到別人聊天記錄的重大BUG。當時,OpenAI不得不將ChatGPT下線調查問題,把鍋扔給了開源庫的錯誤。

今天,OpenAI宣布了一個bug賞金計劃,賞金從200美元到20000美元不等。

如果想要得到2萬美金(近14萬),那必定是OpenAI認定的「特殊發現」。

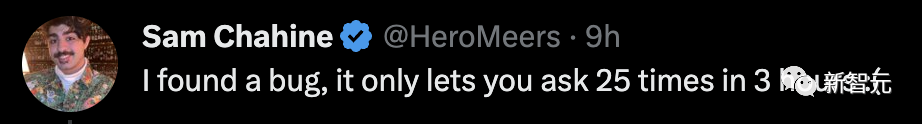

有網友最先舉手,我發現了bug!ChatGPT限制3個小時只能25條信息。

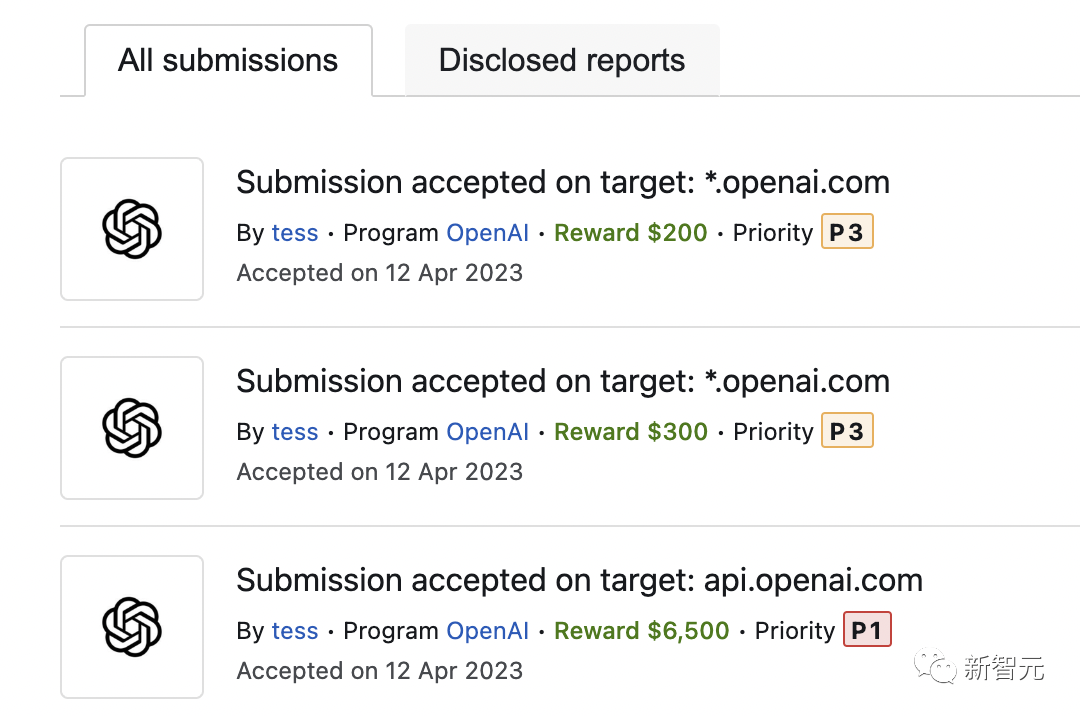

一發布,已經有一位名叫tess的開發者極力找出3個bug,拿到了7000美金。

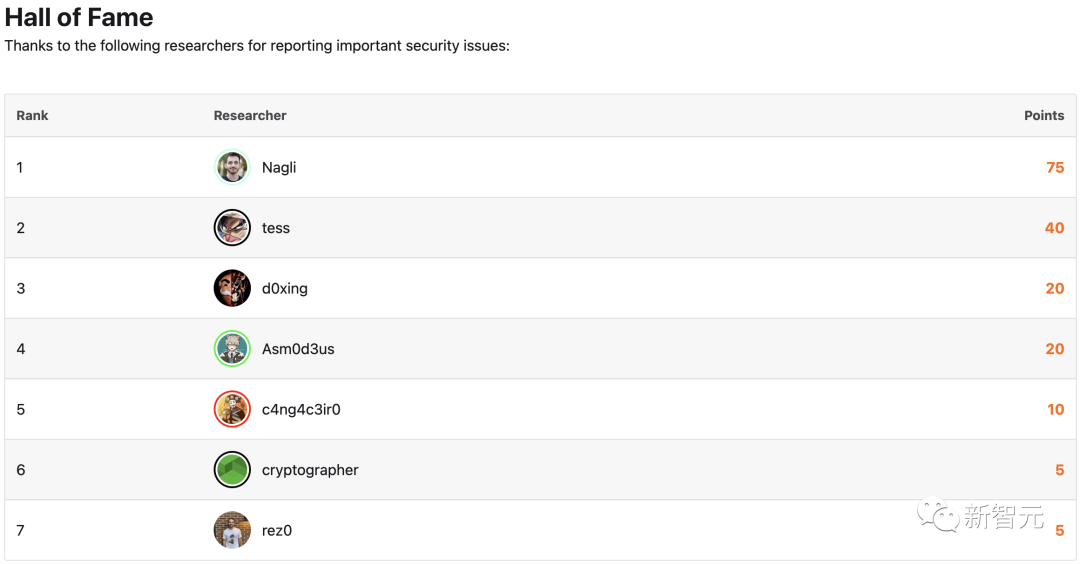

截至目前,已經有11人得到了懸賞。

做BUG獵人,拿2萬美金

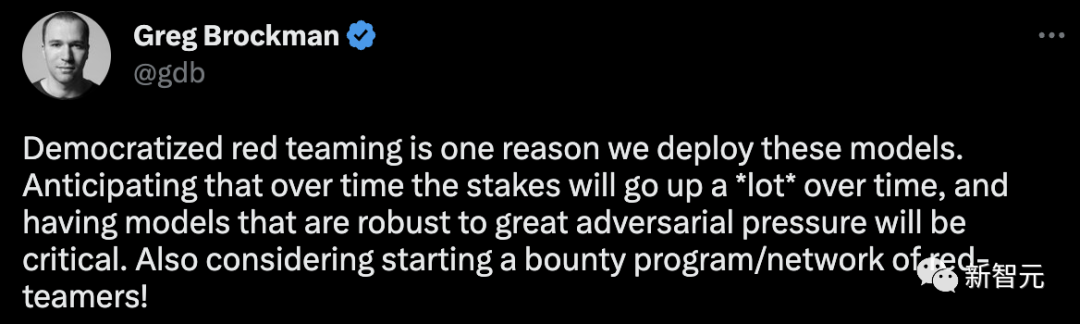

這一計劃的推出并不令人意外。此前聯合創始人Greg Brockman在推特上透露,OpenAI正考慮啟動賞金計劃/紅隊網,來檢測薄弱環節。

推出這一計劃的部分原因是OpenAI認為「透明度和協作」是發現技術漏洞的關鍵。

OpenAI的安全主管Matthew Knight在博客中稱,

這一舉措是我們致力于開發安全和先進人工智能的重要組成部分。在我們創造安全、可靠和值得信賴的技術和服務時,我們需要您的幫助。

這么豐厚的獎金,干脆做個全職的bug獵人吧。有網友表示,這不是很快就要成為百萬富翁了。

ChatGPT面世以來,一些用戶成功越獄,讓其說臟話、寫一些被禁止的政治話題,甚至是創建惡意軟件。

重點來了,OpenAI強調:越獄行為不算,另外也不接受那些欺騙AI違反其自身規則的文本提示。

另一位網友一語點醒夢中人,發家致富之路沒了。

還有人另辟蹊徑:讓ChatGPT-4去發現代碼錯誤,這不錢就來了。

OpenAI指出,也不接受那些欺騙AI違反其自身規則的文本提示。此外,這個賞金計劃也不接受有關ChatGPT產生錯誤信息的報告。

除非它們對服務產生直接可驗證的安全影響,否則是不會獎勵的。

OpenAI稱,模型安全問題不適合納入漏洞懸賞計劃,因為它們不是可以直接修復的單個、離散的漏洞。

解決這些問題通常涉及大量研究和更廣泛的方法。

到底什么不算模型安全問題,OpenAI也給列了一個具體范圍:

不在范圍內的安全問題示例:

越獄/安全繞過(例如DAN和相關提示)

讓模型對你說壞話

讓模型告訴你如何做壞事

讓模型為你編寫惡意代碼

模型幻覺:

讓模型假裝做壞事

讓模型假裝給你提供秘密的答案

讓模型假裝成計算機并執行代碼

OpenAI表示,這一計劃在bug賞金平臺Bugcrowd中進行,需要遵循一些詳細規則。

其中最突出的點就是,OpenAI要求bug獵人在自己安全團隊授權發布漏洞之前,一定要保密。

另外,OpenAI的機密數據是不可以的訪問、修改,甚至是使用。

上榜大佬

在Bugcrowd名人堂中,一個網絡安全公司Shockwave Cloud的創始人Gal Nagli貢獻最多。

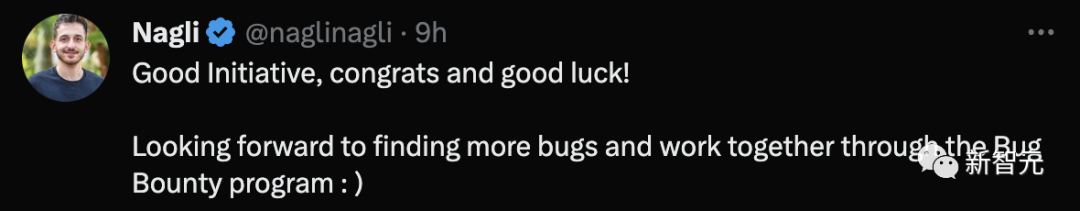

在OpenAI今天發起這個倡議后,他發布推特舉手贊成。

就在3月25日,OpenAI團隊修復了他提出的一個bug。

這個漏洞叫「Web Cache Deception」,可以讓攻擊者有可能接管某人的賬戶,查看其聊天歷史紀錄,還能訪問賬單信息。

這不就巧了嗎,許多用戶報告自己能夠看到別人的聊天記錄的時間恰恰也在這個時候。

當時Sam Altman不得不親自出面,在推特上解釋,bug問題源于開源代碼庫中存在的一個錯誤,最終導致ChatGPT聊天歷史泄露。

Gal Nagli詳細介紹了自己如何發現這一漏洞的過程,

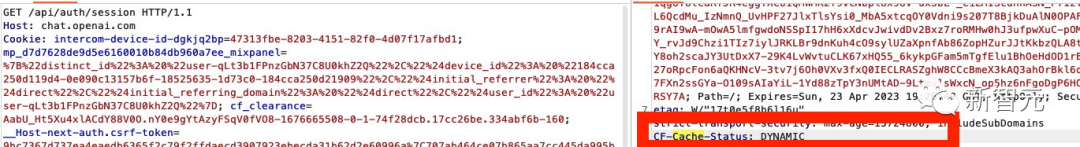

在他處理ChatGPT認證流程的請求時,一直在尋找可能泄露用戶信息的任何異常情況。一個GET請求,直接引起了他的注意:

https://chat.openai[.]com/api/auth/session。

基本上,每當我們登錄到ChatGPT時,這個工具就會獲取包括電子郵件、姓名、圖像和accessToken在內的信息。

而攻擊者想要泄露這些信息,便可以在服務器中利用「Web Cache Deception」這一漏洞。

Nagli稱這種手法自己曾在各種黑客比賽中見過很多次,甚至在許多人的博客中也有提到。

在高級視圖中,這個漏洞非常簡單,如果設法強制Load Balancer在特定路徑上緩存請求,其他人便能夠從緩存的響應中讀取用戶的敏感數據。在這種情況下,漏洞不會直接發生。

為了讓這個漏洞發揮作用,需要讓CF-Cache-Status響應確認一個緩存的HIT。這意味著它緩存了數據,并將為同一區域下一個請求提供服務。如果收到動態(DYNAMIC)響應,就不會緩存數據了。

Nagli分享了一個攻擊流程:

-攻擊者構造一個專用的.css路徑,指向/api/auth/session端點。-攻擊者分發鏈接(直接發送給受害者或公開發布)。-受害者訪問合法鏈接。-響應被緩存。-攻擊者收集JWT憑證。他提出的修復方案是,通過正則表達式(regex)手動指示Load Balancer不要捕獲該端點。當然了,這也是OpenAI選擇的修復方法。在這漏洞被修復后,Nagli還收到了OpenAI的表揚郵件。

在名人堂上統計中,Nagli已經賺到2500美金。

就在剛剛,Nagli又發現了3個不同嚴重程度的附加漏洞,并獲得了300美金的獎勵。

看到這么豐厚的賞金,想必許多人已經等不及了,快來一起找bug吧。